在移动应用安全领域,JEB Decompiler如何反编译加固APK JEB Decompiler反编译失败怎么办这个问题一直是技术人员关注的焦点。随着安卓应用保护技术日益复杂,加固技术(如DexGuard、Bangcle、ijiami等)不断升级,传统反编译手段很容易失效。因此,深入了解如何使用JEB Decompiler精准应对加固APK,成为破解、分析和审计领域不可或缺的一部分。

一、JEB Decompiler如何反编译加固APK

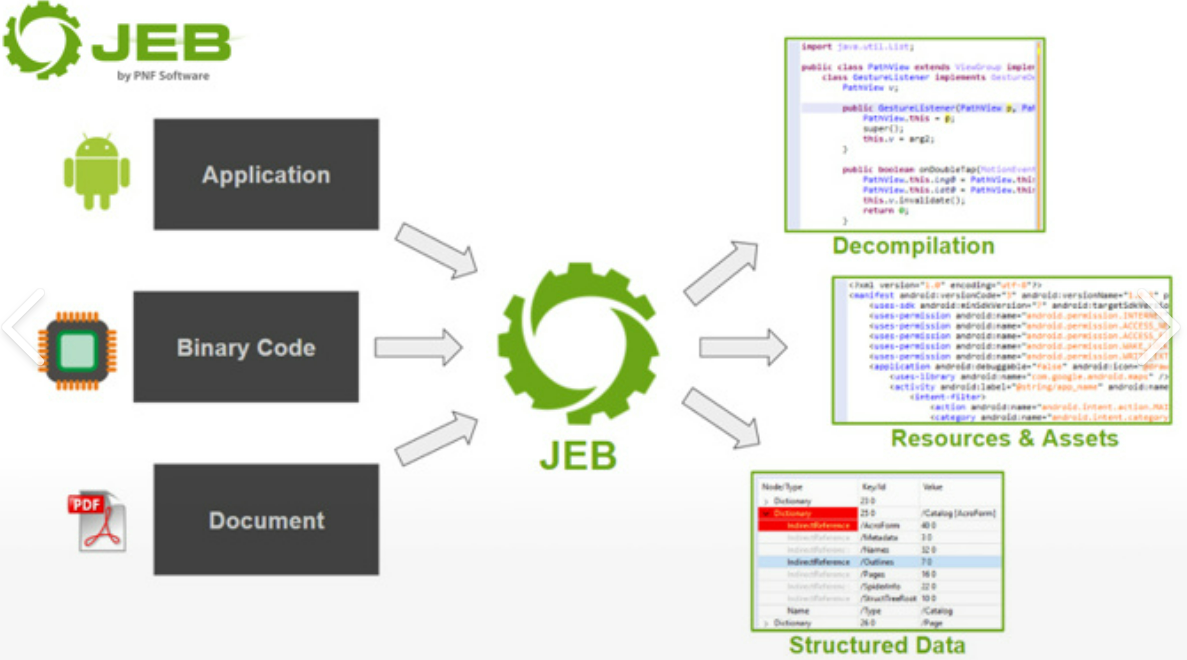

JEB Decompiler作为一款强大的逆向工程工具,以支持多种Android加固类型而著称,但针对不同加固壳的APK文件,反编译流程和技术手段也有所不同。要想高效利用JEB Decompiler处理加固APK,可以按照以下细化步骤进行:

1.分析APK保护类型

在导入APK之前,务必使用APKTool、APKiD、ClassyShark等工具进行加固识别。确认是采用壳加固(packer),还是代码混淆(obfuscation),还是结合了虚拟机保护(VMProtection),这直接决定后续反编译策略。

2.配置JEB插件环境

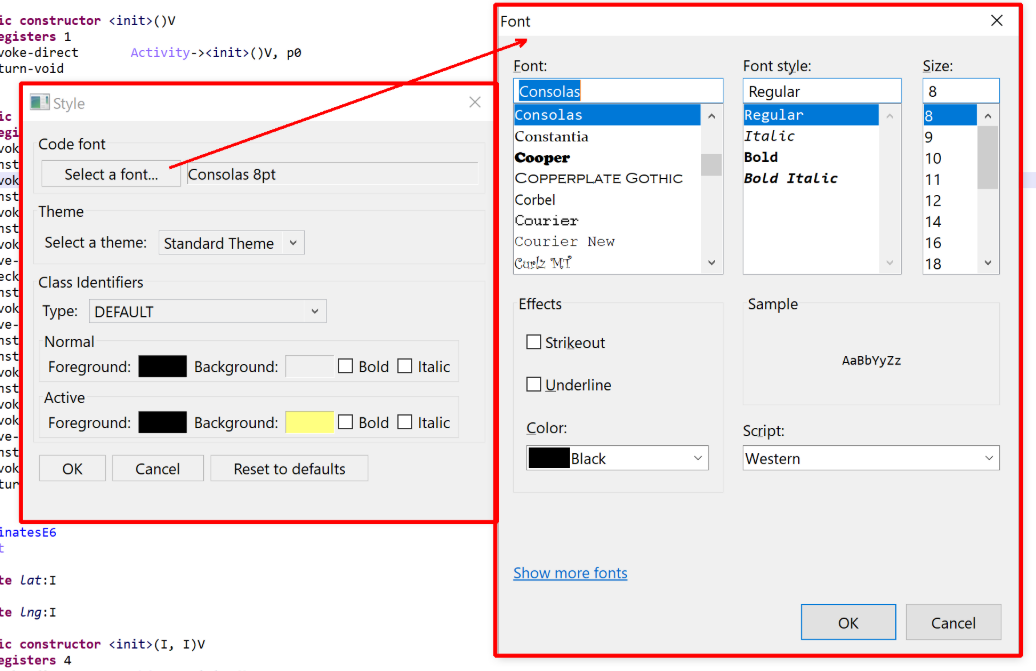

JEB Decompiler支持插件扩展,如Anti Tamper Plugin、Deo bfuscator Plugin等,能够在处理壳保护、代码花指令(Junk Code)时发挥重要作用。在“Options→Plugins”中提前加载合适的插件是成功反编译的基础。

3.动态脱壳处理

对于强壳保护(如爱加密、腾讯乐固等),直接静态反编译通常失败。此时,配合Frida、Xposed、Ptrace Attach等动态调试工具,将APK在运行时脱壳,提取到内存中还原的DEX文件,然后再交由JEB进行分析。

4.多DEX文件拆分与分析

加固后的APK往往存在Multi-DEX(多Dex文件)的情况。导入APK后,确保启用Multi-DEX分析模式(在JEB设置中启用“Enable Multidex Analysis”选项),确保各DEX均被正确解析和反编译。

5.特殊指令处理

部分加固手法会植入NOP填充、异常处理绕过、异常控制流(Control Flow Obfuscation),导致JEB Decompiler无法正确识别逻辑。这时需要配合Byte code Viewer对Smali代码进行微调,或使用Custom Script(自定义脚本)修复异常代码块。

二、JEB Decompiler反编译失败怎么办

尽管JEB Decompiler功能强大,但遇到特殊加固技术时,反编译失败是常见问题。针对这一问题,可以从以下几个维度逐步排查和解决:

1.检查APK完整性

确认APK文件在下载、提取过程中未被破坏。可通过SHA256或MD5校验值比对,确保文件完整。如果APK本身存在CRC校验失败或资源损坏,JEB加载时自然会提示解析错误。

2.更新JEB版本及插件

市面上不断出现新型加固方案,老版本JEB可能无法适配最新加固手法。务必使用最新版JEB Decompiler(如JEB5.x),并同步更新官方插件库。很多情况下,升级JEB后,原本失败的反编译任务能顺利完成。

3.手动脱壳与修复DEX

若遇到JEB提示“Novalid classes.dex found”或“Mal formed DEX”错误,可以使用Objection、Frida配合dump_dex.py脚本从内存提取纯净DEX文件,再交由JEB处理。

4.调整JEB反编译参数

在Settings中关闭“AutoDeobfuscate”功能,有时可以避免在反编译初期因识别异常逻辑而崩溃。也可调整Disassembly Threshold、Analysis Heu ristics Level等参数,使反编译过程更稳健。

5.使用多工具组合战术

JEB并不是万能钥匙。必要时可以结合使用jadx、Bak smali/Smali、IDA Pro Android Plugin,从不同维度进行逆向。有些复杂加固甚至需要通过动态调试+静态分析结合才能完全剖析。

三、深入理解JEB Decompiler反编译加固APK过程中的常见错误类型与应对策略

在使用JEB Decompiler反编译加固APK的过程中,理解常见错误类型及应对策略是提升逆向效率的关键。根据实际操作经验,总结出以下常见场景及应对方法:

1.“Invalid Header”错误

加固后APK常通过修改DEX Header伪装,导致反编译器解析失败。应对策略是用DEX修复工具(如DexFixer、And Fix Rebuilder)修复DEXHeader字段,再重新加载到JEB。

2.“No Classes Found”现象

常见于动态加载DEX或类名加密场景。解决方法通常是动态脱壳,使用Frida-trace跟踪ClassLoader.loadClass调用链,提取实际加载的类。

3.“Stack Overflow during Decompilation”

在JEB反编译时遇到极端复杂的混淆流控制(如异常控制流,跳转链),容易栈溢出。此时可以切换为手动控制流程(Manual Control Flow Recovery)模式,避免自动深度遍历导致崩溃。

4.ResourceID混淆导致UI布局丢失

一些加固技术(如梆梆加固)会重写资源表(resources.arsc),导致反编译后XML布局异常。可通过AXML Printer 2或arsc blamer工具独立提取、修复资源文件,再辅助JEB恢复界面结构。

5.反调试检测失败

高强度加固应用普遍内置反调试机制(如ptrace检测、TracerPid检测),在未处理前直接脱壳或反编译通常无果。应优先通过反反调试脚本(Anti-Anti Debugging Scripts)清除检测点,再进行内存DUMP和JEB反编译。

总结来看,JEB Decompiler如何反编译加固APK JEB Decompiler反编译失败怎么办这个主题并非单纯操作层面的挑战,更涉及到整体逆向思维和工程经验的积累。无论是面对复杂加固技术,还是解决反编译异常,掌握从静态分析到动态调试、从工具配置到手工修复的完整链条,才能真正发挥JEB Decompiler的最大威力。未来,随着APK保护技术的不断演进,如何灵活应对各种未知加固策略,将成为每一位安全工程师和逆向专家必修的进阶课题。